préparation TP

parents

No related branches found

No related tags found

Showing

- config/cert_exp_33.c 17 additions, 0 deletionsconfig/cert_exp_33.c

- config/cert_exp_33_realloc.c 40 additions, 0 deletionsconfig/cert_exp_33_realloc.c

- config/cwe20.c 37 additions, 0 deletionsconfig/cwe20.c

- config/example1.c 62 additions, 0 deletionsconfig/example1.c

- config/libstring.c 439 additions, 0 deletionsconfig/libstring.c

- config/libstring.h 0 additions, 0 deletionsconfig/libstring.h

- config/miniz.c 0 additions, 0 deletionsconfig/miniz.c

- config/miniz.h 0 additions, 0 deletionsconfig/miniz.h

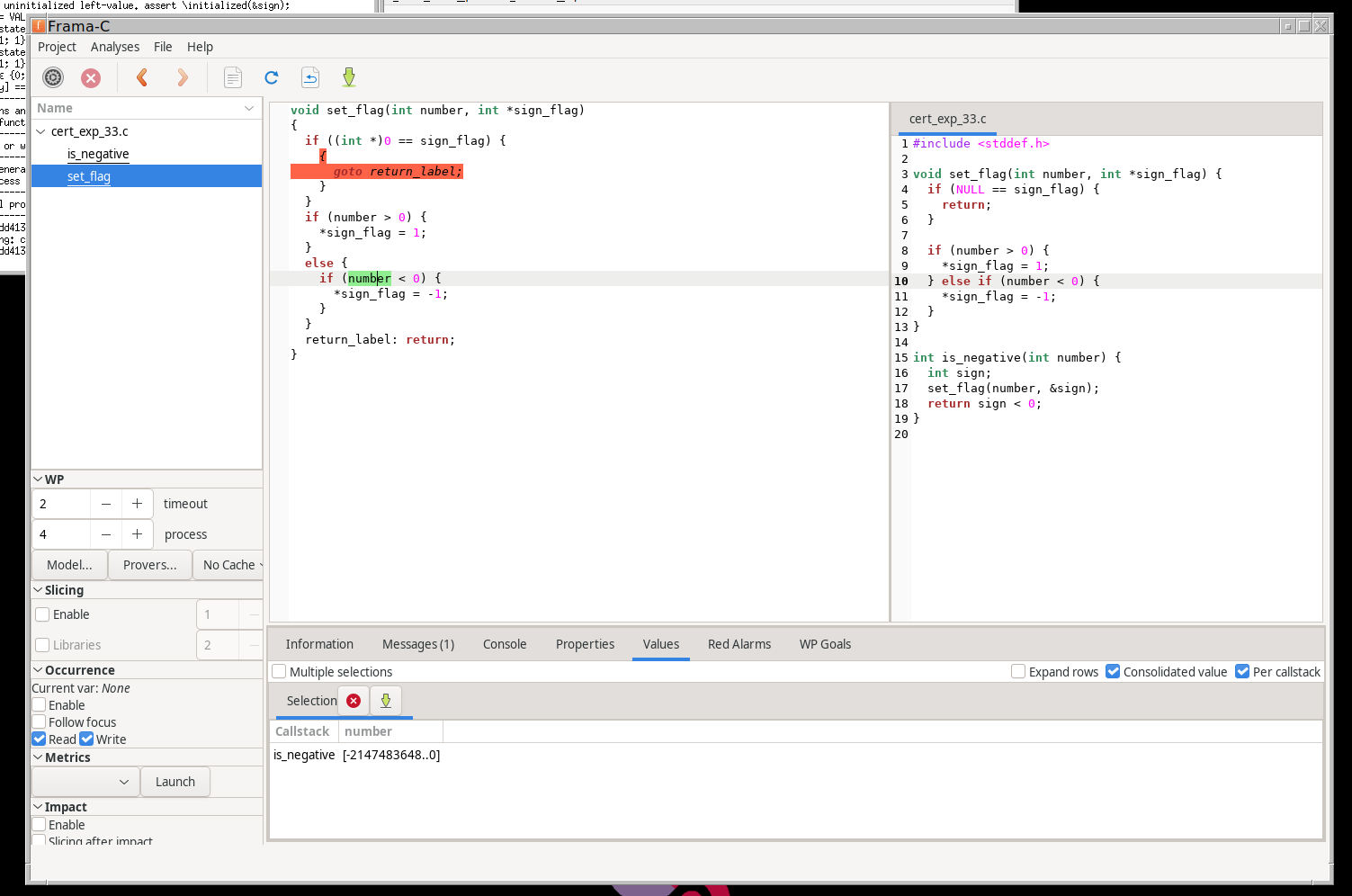

- frama-c-gui.png 0 additions, 0 deletionsframa-c-gui.png

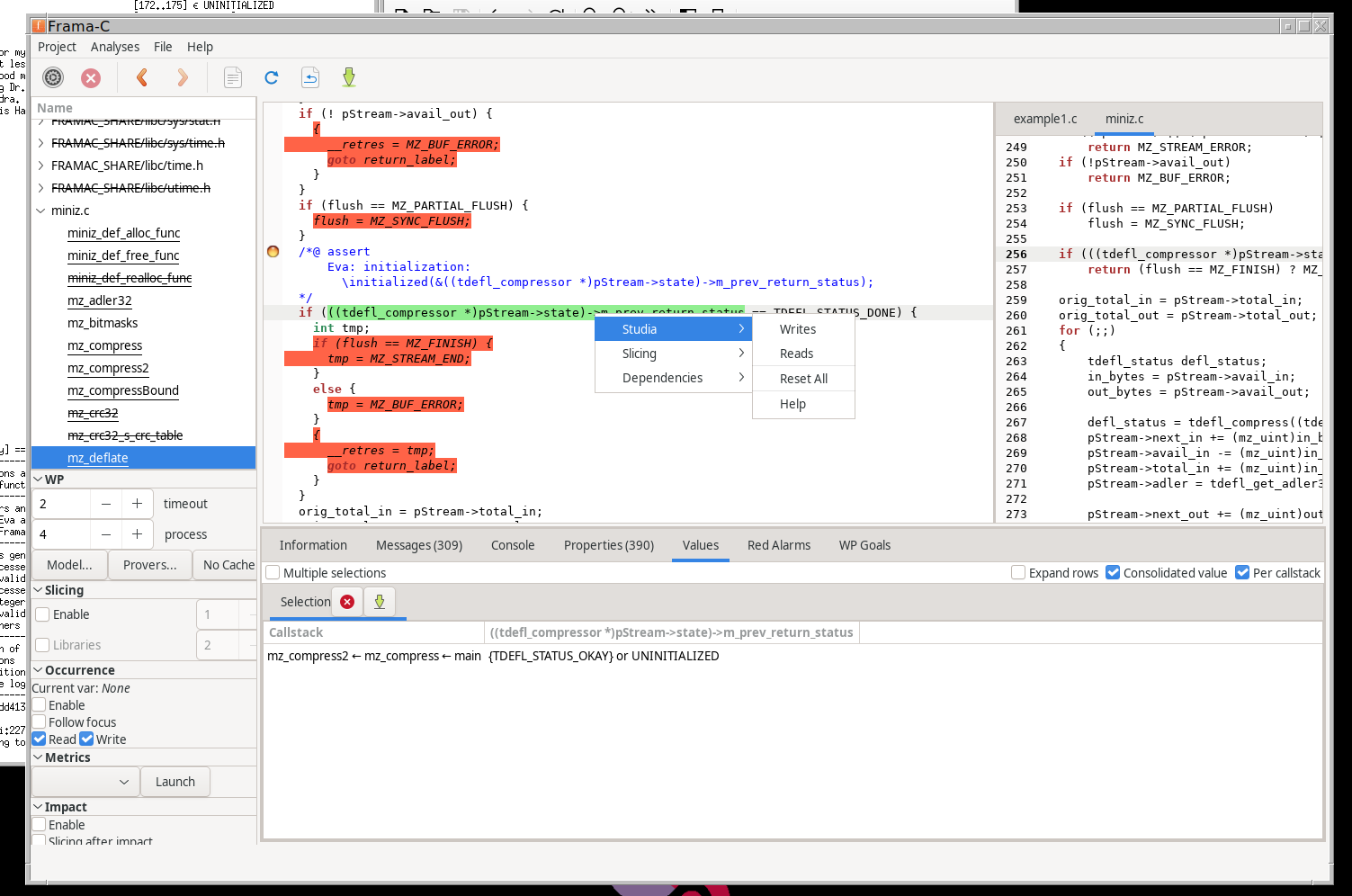

- studia.png 0 additions, 0 deletionsstudia.png

- tp.md 286 additions, 0 deletionstp.md

config/cert_exp_33.c

0 → 100644

config/cert_exp_33_realloc.c

0 → 100644

config/cwe20.c

0 → 100644

config/example1.c

0 → 100644

config/libstring.c

0 → 100644

config/libstring.h

0 → 100644

This diff is collapsed.

config/miniz.c

0 → 100644

This diff is collapsed.

config/miniz.h

0 → 100644

This diff is collapsed.

frama-c-gui.png

0 → 100644

116 KiB

studia.png

0 → 100644

196 KiB

tp.md

0 → 100644